لینوکس گنوم یک محیط گرافیکی دسکتاپ است که برای برنامه های منبع باز و open source نوشته شده است. گنوم به طور اختصاصی برای لینوکس نوشته شده است اما سیستم عامل های دیگر نیز مانند مشتقات BSD را پشتیبانی مینماید. GNOME توسط GNOME Project توسعه یافته است و توسط شرکت های دیگری از جمله ردهت RedHat پشتیبانی گردید. GNOME یک پروژه ی بین المللی است که هدف ان توسعه framework های نرم افزار است و قسمتی از پروژه GNU Project نیز محسوب میگردد.

فردی ناشناس یک میلیون دلار به بنیاد لینوکس گنوم اهدا کرد، این مبلغ طی 2 سال آینده توسط گنوم دریافت خواهد شد، همچنین اعلام شده است که تیم تعهد می دهد از این پول برای استخدام توسعه دهندگان و توسعه، بهبود محیط دسکتاپ گنوم استفاده خواهد کرد.

نیل مک گاورن مدیر اجرایی گفت :

زمینه های سرمایه گذاری بزودی اعلام خواهد شد همچنین انتظار می رود به بزرگترین پروژه نرمافزار آزاد تبدیل بشود.

با پیشرفت تکنولژی هر روز شاهد سرعت بالاتر در تبادل اطلاعات در شبکه کامپرتر هستیم و این رو کشور سنگاپور توانست اولین شبکه کامپیوتری را با سرعت 100 گیگابیت بر ثانیه راه اندازی کند.

این شبکه که اسلیکس slix نامگذاری شده به منظور تحقیقات و آموزش شبکه آموزشی و تحقیقاتی پیشرفته سنگاپور و با هزینه ای 12 میلیون دلاری راه اندازی شده.

این شبکه علاوه بر اینکه برای دانلود و آپلود محتویات تحقیقاتی توسط محققان مورد استفاده قرار می گیرد، می تواند برای دسترسی سریعتر به خدمات گوگل و مایکروسافت توسط دانشجویان دانشگاه های مشارکت کننده در این پروژه به کار رود. از جمله این دانشگاه ها می توان به دانشگاه ملی سنگاپور و دانشگاه فنی نانیانگ اشاره کرد.

اگر از تمامی پهنای باند مفید این شبکه استفاده شود، سرعتی برابر 12.5 گیگابایت بر ثانیه برای انتقال اطلاعات فراهم خواهد شد. شبکه مورد بحث به محققانی که به مطالعه ژنوم ها می پردازند کمک می کند که اطلاعات را به منظور پشتیبان گیری با سرعت بالاتری در سرور های پشتیبان آپلود کنند.

بنا بر گفته های سخنگوی sing aren تا پیش از این بکاپ گیری آنلاین و انتقال به سرور بکاپ تا چند روز طول می کشید و به این ترتیب ارسال اطلاعات در هارد پشتیبان توسط پست با زمان کمتری صرف میشد.

شبکه SLIX همچنین به سایر شبکه های تحقیقاتی منطقه از جمله شبکه آکادمیک و تحقیقاتی استرالیا و انستیتو ملی فناوری ارتباطی و اطلاعاتی ملی در ژاپن کانکت است. در آینده قرار است سرعت شبکه بین SLIX و NICT ارتقا یافته و به سرعت 100 گیگابیت بر ثانیه دست پیدا کند.

100 گیگابیت بر ثانیه سرعت بالایی است در حالی که خیلی از ماها همچنان 1 گییگابیت بر ثانیه را خیلی بالا میدانیم و همه این موارد در شاریطی است که این کشور ادعا کرده که این شبکه تا 400 گیگابیت بر ثانیه هم قابل ارتقا است.

حمله DDoS دی داس یا «محروم سازی از سرویس توزیع یافته» تلاش برای خارج کردن منابع شبکه، اپلیکیشن یا سرویس از طریق سرازیر کردن درخواست های فراوان است. در سال های اخیر به لطف فراگیر شدن حملات سایبری با اهداف سیاسی یا «هکتیویسم» ابزارها و تکنیک های DDoS دچار تحول گسترده ای شده است.

امروزه تعریف این حملات پیچیده تر شده چرا که مجرمان سایبری با به کارگیری ترکیبی از حملات با حجم بالا و ابزارهای نفوذ هوشمندانه علاوه بر اپلیکیشن ها، زیرساخت های امنیتی شبکه از قبیل فایروال و IPS را نیز هدف قرار می دهند.

تشکیل ارتش بات نت ها

هکرها در گام اول بدافزارهای خود را از طریق ایمیل، وب و شبکه های اجتماعی منتشر کرده و دستگاه های مختلف متصل به اینترنت از گوشی گرفته تا وبکم را آلوده می سازند. سپس با راه اندازی بدافزار در این سیستم ها ارتشی یکپارچه از بات نت ها را برای حمله به هر هدفی در اختیار می گیرند. در یکی بزرگترین حملات محروم سازی صورت گرفته بیش از یک و نیم میلیون بات نت شرکت داشته اند.

شروع حمله

بات نت ها قابلیت ارسال ترافیک سنگین به اهداف مختلف را دارند. این ترافیک را می توان با ارسال درخواست های اتصال بیشتر از ظرفیت سرور یا ارسال مقادیر عظیمی از داده به قربانی برای مصرف پهنای باند پیاده سازی کرد. در حمله «کربز» بیش از 540 گیگابیت داده در ثانیه به سایت هدف ارسال شده است.

بازار سیاه بات نت

در وب تاریک بازارهای آنلاین تخصصی برای خرید و فروش بات نت یا حملات DDoS رواج دارد. هرکس می تواند با مراجعه به این بازارهای زیرزمینی و پرداخت مبلغی نه چندان زیاد وب سایت یا سازمان های دیگر را از دسترس خارج کند. سفارش یک حمله طولانی DDoS با قابلیت ایجاد اختلال در سایت های معمولی حدودا 15 دلار و ایجاد اختلال در سازمان های متوسط تقریبا 150دلار قیمت دارد.

اخیرا طی یک عملیات مشترک در دوازده کشور از جمله آمریکا، انگلیس و هلند بزرگترین مرکز سفارش های حملات محروم سازی از سرویس با عنوان WebStresser متلاشی شده است. یکی از افراد دستگیر شده در این عملیات جوانی 19 ساله به نام «یوان میرکویچ» است.

انواع مختلف حملات DDoS

حملات محروم سازی از سرویس توزیع یافته بسیار متنوع بوده و شامل هزاران روش می شود که اغلب در چند دسته اصلی قرار می گیرند.

حملات حجمی

در این نوع حمله مهاجم سعی در مصرف پهنای باند درون شبکه یا بین شبکه و اینترنت دارد که باعث ایجاد ترافیک شدید می شود. در برخی موارد میزان این ترافیک به صدها گیگابیت در ثانیه نیز می رسد.

حمله به وضعیت های TCP

تلاش هکر در این دست حملات بر مصرف جداول وضعیت اتصالی متمرکز است که در بسیاری از اجزای زیربنایی از قبیل توزیع کننده های بار بین سرورها، فایروال ها و سرورهای اپلیکیشن وجود دارد. حتی دستگاه های قادر به نگهداری وضعیت میلیون ها اتصال نیز در چنین حملاتی از پا درخواهند آمد.

حملات لایه کاربرد

هکرها در چنین سناریویی بخشی از اپلیکیشن یا سرویس را در بالاترین لایه پشته TCP/IP هدف قرار می دهند که نقش رابط بین کاربر و سیستم را ایفا می کند.

این حملات نسبت به مدل های قبلی مرگبارتر هستند چرا که تنها یک ماشین مهاجم با تولید نرخ پایینی از ترافیک برای از کار انداختن سیستم کافی خواهد بود و همین مساله شناسایی و پیشگیری از آن را دشوار می سازد.در سال های اخیر حمله HTTP Get Flood با فراوانی 21 درصد به عنوان شایع ترین حمله DDOS در لایه کاربرد شناخته شد است.

امروزه هکرها با ترکیب حملات حجمی، جداول وضعیت ها و لایه کاربرد یک حمله همه جانبه را علیه زیرساخت ها صورت می دهند. دلیل محبوبیت این حملات DDoS کارایی بالا و در عین حال دشوار بودن دفاع در برابر آن است.

مشکلات به همین جا ختم نمی شود، اخیرا Frost & Sullivan، از شرکتهای مشاور در زمینه امنیت اعلام کرده هکرها از حملات DDoS به عنوان تاکتیک انحرافی برای حملات اصلی بهره می برند. آنها با منحرف کردن تیم های امنیت و پشتیبانی، تهدیدات اصلی را با تزریق بدافزار و تروجان به شبکه پیاده می کنند.

چرا حملات DDoS تا این حد خطرناک هستند؟

با افزایش وابستگی کسب و کارها و سازمان ها به اینترنت، خارج شدن از دسترس که همان ضربه اصلی DDoS است، به اندازه قطع شدن برق روی آنها تاثیر منفی دارد.

تاخت و تاز هکرها به سرویس های مالی و سازمان های کوچک محدود نمی شود بلکه اپلیکیشن های حیاتی کسب و کار نظیر ایمیل، CRM، اتوماسیون فروش و غیره را که سازمان ها برای مدیریت امور روزانه خود بر آنها متکی هستند، هدف قرار می دهند.

علاوه بر این بانک ها، صنایع مختلف و حوزه بهداشت و درمان نیز برای انجام فعالیت های روزمره و ارتباط با زنجیره تامین و بخش های دیگر بر وبی تکیه دارند که از حملات محروم سازی در امان نیست.

حمله موفق DDoS چه پیامدهایی دارد؟

از دسترس خارج شدن یک سایت یا اپلیکیشن محبوب به نارضایتی مشتریان، از دست رفتن سود و ضربه دیدن برند منجر می شود.

از سوی دیگر زمانی که اپلیکیشن های حیاتی کسب و کار از پا بیفتد عملیات های مختلف از ارتباط با زنجیره تامین گرفته تا تولید و توزیع با اختلال مواجه خواهد شد.

یک کمپین DDoS موفق به معنی ارسال دعوتنامه برای هکرهای دیگر است و تا زمانی که معیارهای امنیتی لازم پیاده سازی نشوند، تاخت و تاز هکرها نیز به قوت خود باقی خواهند ماند.

چه معیارهای دفاعی در برابر این حملات وجود دارند؟

اگر جزو کاربران عادی هستید برای جلوگیری از ملحق شدن دیوایس های متصل به ارتش بات نت ها باید نام کاربری و رمز ورود به دستگاه را تغییر دهید تا از دسته دیوایس های محافظت نشده (با رمز پیش فرض) خارج شده و امکان ملحق شدن به جمع زامبی های DDoS اینترنتی از بین برود.

این اقدام دستگاه های خانگی شما را در مقابل حملات پایه بات نت ها حفظ می کند، اما هکرها با رمزگشایی داده های ارسالی و دریافتی می توانند به تعیین و تشخیص کلمه عبور بپردازند. بنابراین به مودم یا روتر خود رجوع کرده و با شناسایی آدرس فیزیکی تمام دستگاه های حاضر در خانه، لیستی از آنها را تهیه نموده و به مودم معرفی نمایید.

اما برای اینکه هدف حملات محروم سازی قرار نگیرید باید اقدامات دیگری را در دستور کار قرار دهید. با توجه به طبیعت گسترده حملات DDoS و پیامدهای ویرانگر آنها، بسیاری از کمپانی امنیتی بسته های حفاظت در برابر DDoS را توسعه داده اند که از نظر کارایی با هم تفاوت دارند. با این حال اگر شما هدف مطلوبی برای هکرها باشید هزینه کردن در این راه مثل مچ اندازی با هکرها است و برای موفقیت در این ماراتن باید معیارهای زیر را در نظر داشته باشید:

- با پاکسازی شبکه از اسپمرها و دیگر ابزارهای مخرب خود را از دامنه نفوذ آنها خارج کنید.

- ترافیک طبیعی شبکه را مشخص کنید تا به محض دریافت ترافیک غیرعادی از حمله احتمالی DDoS مطلع شوید. ابزارهای بسیاری در این راستا وجود دارند که از این میان می توان به NetFlow, sFlow, Splunk, Nagios, Cacti, Smokeping, Munin و DSC اشاره کرد.

- در صورت امکان شبکه را با بهره گیری از عناصر کارآمد برای بازرسی عمیق بسته های دریافتی طراحی کنید. علاوه بر این برای اطمینان از بارگذاری بهینه و کارآمد بسته ها ظرفیت سرور را تا حد امکان افزایش داده و آن را تقویت کنید.

- تسلط بر استراتژی دفاعی به اندازه خرید و نصب آنها اهمیت دارد. اگر از نحوه کار با این تجهیزات اطلاع ندارید، چرا آنها را خریداری کرده اید؟ دفاع از زیرساخت اینترنت سازمان در برابر هکرها یک جنگ واقعی است، بنابراین با پیاده سازی مانورهای متعدد آمادگی خود را در سطح مطلوب حفظ کنید.

بر اساس اعلام مایکروسافت، ویندوز سرور ۲۰۱۹ نیمهی دوم سال جاری میلادی با ویژگیها و بهبودهای جدید امنیتی منتشر میشود.

طبق اعلام مایکروسافت، پیشنمایش ویندوز سرور ۲۰۱۹ هماکنون در دسترس قرار گرفته و قرار است نسخهی کامل آن نیمهی دوم سال جاری میلادی منتشر شود. این بهروزرسانی از نوع بنیادی است و بر چند ویژگی کلیدی هایبرید، امنیت، پلتفرم اپلیکیشن و زیرساخت فراهمگرا تأکید دارد.

طبق اعلام مایکروسافت، در ویندوز سرور ۲۰۱۹، کاربران قادر خواهند بود از پروژهی Honolulu مایکروسافت برای یکپارچهسازی آسان آژور بکاپ، آژور فایل سینک، Disaster Recovery و… استفاده کنند.

در بحث امنیت، ویندوز سرور ۲۰۱۹ به ویندوز دیفندر پیشرفته (ATP) مجهز شده است که میتواند در حملات روز صفر (Zero-day) و سایر حملات را کشف و از آنها جلوگیری کند.

علاوه بر این، ویندوز سرور ۲۰۱۹ به زیرسیستم لینوکس برای ویندوز مجهز خواهد بود. این ویژگی در حال حاضر در بیلدهای اینسایدر ویندوز سرور وجود دارد؛ اما ویندوز سرور ۲۰۱۹ به کاربران لینوکس کمک خواهد کرد تا اسکریپتهای خود را هنگام استفاده از استانداردهای موجود مثل OpenSSH ،Curl و Tar در ویندوز اجرا کنند. این نسخه از سیستم متن باز کوبرنیتز نیز پشتیبانی میکند. بر اساس اعلام مایکروسافت، سیستم سنتر ۲۰۱۹ نیز بهزودی ارائه خواهد شد و از ویندوز سرور ۲۰۱۹ پشتیبانی خواهد کرد.

طبق اعلام مایکروسافت، نسخهی جدید ویندوز سرور در نیمهی دوم سال ۲۰۱۸ منتشر خواهد شد. در حال حاضر میتوانید با نصب نسخهی پیشنمایش بیلد ۱۷۶۲۳ ویندوز سرور vNext LTSC، نمایی کلی از این سیستم عامل را مشاهده کنید.

یکی از تغییرات اساسی مرورگر کروم در نسخهی اخیر، بلاک کردن وبسایتهای HTTP است؛ به این صورت که هنگام بازدید کاربران از این وبسایتها، کروم آنها را بلاک میکند و به کاربران اخطار ناامن بودن وبسایت میدهد؛ اما به وبسایتهایی که از پروتکل HTTPS استفاده میکنند، برگهی صحت داده میشود. اکنون با این پرسش مواجه میشویم که HTTP چیست و چرا HTTPS به آن ترجیح داده میشود؟

HTTP و HTTPS

HTTP به معنای پروتکل انتقال ابرمتن است که برای ارسال اطلاعات بین دو سیستم و اغلب بین یک وب سرور و یک کاربر رایانه استفاده میشود. HTTPS به معنای پروتکل امن انتقال ابرمتن است و کاربرد بسیاری در ارسال اطلاعات بین سیستمها بهصورت امن دارد. قسمت امنیتی مربوط به اجازهی کروم برای بارگذاری این وبسایتها و مسدود کردن وبسایتهایی است که همچنان از پروتکل HTTP استفاده میکنند.

در ابتدا همهی توسعهدهندگان وب ملزم به استفاده از HTTP بودند و HTTPS مورد استفاده نبود. HTTP در سال ۱۹۶۵ و HTTPS در سال ۱۹۹۴ توسعه پیدا کردند. سه دهه، HTTP تنها پروتکل انتقال بود و تا مدتها مشکل خاصی وجود نداشت. اینترنت به شکلی که امروز میبینیم و به گونهای که هرشخص با دستگاه خود به آن متصل باشد، وجود نداشت؛ همچنین اتصال به اینترنت هم پرهزینه بود و بهسختی میسر میشد.

HTTPS ،SSL و TLS

HTTPS در ابتدا برای انتقال امن دادهها در پروتکل لایهی سوکت امن استفاده میشد. SSL به همین منظور طراحی شد و توسعه یافت. در آغاز کار، فقط توسط وبسایتهای تجارت الکترونیک و درگاههای پرداخت مانند پی پال استفاده میشد؛ اما امروزه یک وبسایت ناامن میتواند برای ورود یک بدافزار به مرورگر شما استفاده شود یا حتی آن را در همهی سیستم شما پخش کند؛ به همین دلایل وبسایتها در حال تغییر به استفاده از HTTPS هستند.

لازم به ذکر است که SSL نیز به طی سالهای گذشته بهبودهای گستردهای تجربه کرده و در حال حاضر، توسط امنیت لایهی انتقال (TLS) جایگزین شده است. TLS سطح بهتری از امنیت و سیاستهای حفاظتی فراهم میکند. امروزه نیاز به امنیت فقط حفاظت از اطلاعات حساس از دزدیده شدن نیست؛ بلکه محافظت در برابر ردیابی هم بسیار مهم است که به همین منظور پروتکل امنیتی باید بهروز شود.

تشخیص وبسایتهای HTTP و HTTPS

اگر از مرورگر کروم استفاده کنید، بهسادگی میتوانید این موارد را از هم تشخیص بدهید؛ چون کروم اجازهی بازدید از یک وبسایت HTTP را نمیدهد. البته میتوانید هشدار آن را نادیده بگیرید؛ اما این اخطار مطمئنترین علامت برای اطلاع از عدم استفادهی آن وبسایت از HTTPS است.

اگر از مرورگر دیگری استفاده میکنید که وبسایتهای HTTP را بهصورت خودکار مسدود نمیکنند، باید به نوار آدرس دقت کنید. با توجه به دو معیار میتوانید تشخیص بدهید که یک وبسایت HTTP یا HTTPS است:

- یک آیکون سبزرنگ به شکل قفل و کلمهی Secure دقیقا قبل از آدرس URL

- آغاز شدن آدرس URL با کلمهی https

اصول تورنت

پیش از اینکه وارد دنیای جذاب تورنت و تورنت کردن شویم، بهتر است با برخی اصطلاحات آن آشنا باشیم. این اصطلاحات در نرمافزارها، انجمنها و گروههای تورنتینگ استفاده میشوند و شناخت آنها تجربهی دانلود را بهتر میکند. دلیل استفاده از لغت انگلیسی اصطلاحات در مقاله این است که کاربران در هنگام کار در سرویسها، بتوانند بهراحتی بخش مورد نظر را پیدا کنند.

- Indexers – ایندکسرها وبسایتهایی هستند که فایلهای تورنت را جمعآوری میکنند و عملکردی مانند موتور جستجوی محتوا دارند. سرویسهایی همچون Pirate Bay، Extratorrent و RarBG در این دستهبندی قرار میگیرند.

- Trackers – ردیابها سرورهایی هستند که مانند پلی میان کاربران تورنت عمل میکنند. وقتی شما فایلی را آپلود یا دانلود میکنید، این سرورها کل فرآیند را منظم و ساختاردهی میکنند.

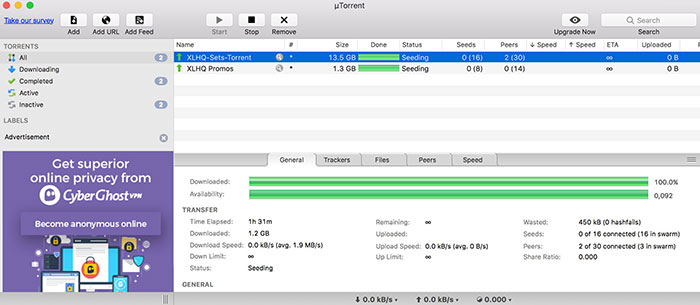

- Torrent Client – کلاینت به نرمافزارهایی گفته میشود که بهمنظور اتصال به ترکرها استفاده میشوند. پس از اتصال به کمک این کلاینتها میتوان فایلها را دانلود کنید و فایلهای دانلودشده توسط خودتان را نیز به هم متصل کنید. برخی از برترین کلاینتهای تورنت عبارتند از: Deluge، uTorrent و Transmission.

- Seeders – افرادی که فایلی در شبکهی تورنت آپلود کنند با نام سیدر شناخته میشوند. نکتهی مهم برای کاربران عادی این است که بهتر است فایلهای دانلودی را در داخل کلاینت نگهداری کنند تا آنها نیز بهعنوان سیدر آن فایل در شبکه فعال بمانند. بهطور خلاصه بدون وجود سیدرها نمیتوان فایلی را در شبکهی تورنت دانلود کرد.

- Leechers – لیچرها افرادی هستند که بدون سید کردن فایل، آن را دانلود میکنند. این اقدام عملیاتی ناپسند در شبکهی تورنت است.

- Ratio – نرخ آپلود (سید) به دانلود (لیچ) هر کاربر با Ratio مشخص میشود. نسبت ایدهال برای دانلود هر فایل، باید بیش از ۱.۰ باشد. این بدان معنا است که شما به همان مقدار که در حال دانلود هستید، آپلود میکنید.

- Magnet link – این لینکها علاوه بر ایجاد امکان دانلود فایل، منابع و فایلهای دیگر را مشخص میکنند و اجازهی دانلود سریع به کلاینت شما میدهند.

تارخچهی تورنت

تاریخچهی اشتراک فایل به دههی ۱۹۷۰ و زمانی بازمیگردد که توسعهدهندگان ابتدایی نیاز به ابزاری برای تبادل فایل بین دستگاهها داشتند. اولین پروتکلهای اشتراک فایل بهاینگونه بود که با سیستمی مبتی بر سرور و کلاینت، افراد میتوانست فایلها را از منبعی واحد دریافت کنند. این فناوری با توسعهی سیستمهایی همچون usenet و IRC به مرور محبوب شد اما اشکال اصلی آن محدودین سرعت سرور و پهنای باند محدود بود.

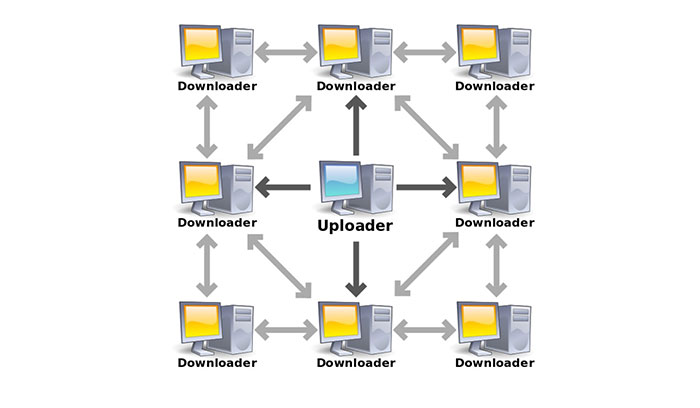

با افزایش حجم محتوای در جریان، فناوریهای متعددی بهمنظور کاهش فشار روی سرورها و افزایش سرعت دانلود توسعه یافتند. در سال ۱۹۹۲ و با ظهور و سقوط سرویس Napster، اشتراک فایل نقطه به نقطه (P2P) به محبوبیت خارقالعادهای دست یافت. این نرمافزار به کاربران امکان میداد که با استفاده از شبکههای یک به یک به هم متصل شوند. کاربران بهجای دانلود فایل از یک سرور، تکههای بسیار زیاد فایل را از دیگر کاربران دریافت میکردند.

پروتکل بیتتورنت کمی بعد ظهور کرد. این پروتکل با ترکیب کردن فناوریهای موجود در اشتراک نقطه به نقطه، انقلابی اساسی در مدل P2P ایجاد کرد. در تعریف ساده، تورنتها فایلهای بسیار کوچکی هستند که به ترکرها متصل میشوند. ترکرها دیتابیسی از لینکهای گوناگون این فایلها را در اختیار دارند. این لینکها به کامپیوتر کاربرانی متصل میشوند که فایلهای درخواستی را در خود نگهداری میکنند. با دانلود کردن یک فایل تورنت، به تعدادی کاربر دیگر متصل میشوید و قطعات کوچک فایل مورد نظر خود را دانلود میکنید. در نهایت نرمافزار تورنت این فایلها را به هم متصل میکند.

چگونه از تورنت استفاده کنیم

شاید در نگاه اول فناوری تورنت پیچیده به نظر برسد؛ اما در واقع استفاده از آن بسیار ساده است. البته دانلود در این شبکه به آسانی دانلود از یک وبسایت نیست و برای پیدا کردن محتوای مناسب، خصوصا فیلم و سریال، نیاز به صرف زمان بیشتری دارید. البته با کمی صبر و حوصله و با یافتن منابع صحیح، تورنت کردن دنیایی جدید از اینترنت را برابر چشمان شما خواهد گشود.

بهمنظور اتصال به این شبکه و استفاده از پتانسیلهای آن، مراحل زیر را دنبال کنید:

۱- یک کلاینت (نرمافزار) تورنت نصب کنید. بهعنوان مثال میتوانید از نرمافزار Deluge که برای ویندوز، مک و لینوکس عرضه شده است استفاده کنید. برای سیستمعاملهای اندروید و iOS نیز کلاینتهای اختصاصی عرضه شده است؛ اما پیشنهاد میشود برای استفاده از این شبکه از کامپیوتر شخصی یا لپتاپ استفاده کنید.

۲- به دنبال تورنت مورد نظر بگردید. از یک ایندکسر (موتور جستجو) برای پیدا کردن محتوای مورد نظر استفاده کنید. نمونههای این وبسایتها در بخش معرفی ایندکسر آمدهاند. با یک جستجوی ساده در گوگل (best torrenting sites) نیز میتوانید لیستی از سرویسدهندگان دیگر را پیدا کنید.

۳- فایل مورد نظر را دانلود کنید. از طریق دانلود مستقیم یا اتصال به مگنت لینکها، دستور دانلود فایل را اجرا کنید.

۴- اگر نرمافزار تورنت بهصورت خودکار اجرا نشد، آن را بهصورت دستی اجرا و لینک را در آن وارد کنید.

۵- منتظر باشید تا دانلود شروع شود و تکههای فایل از کاربران مختلف دریافت شوند.

۶- وقتی دانلود تمام شد، میتوانید فایل را باز کنید.

۷- پس از دریافت کامل فایل، کلاینت را نبندید تا بهعنوان سید برای دیگر دانلودکنندگان عمل کنید.

تورنت به کاربران وابسته است

وقتی فایلی را از یک وبسایت دانلود میکنید، بهاحتمال زیاد این فایل از یک کامپیوتر واحد دریافت میشود. این ارتباط هاست-کلاینت، ارتباطی مستقیم و راحت است؛ اما محدودیت پهنای باند، سرعت پایین و حتی حذف محتوا، از معایب آن هستند. در بدترین حالت اگر یک فایل تنها روی یک هاست باشد، فقط با حذف آن میتوان دسترسی تمام کاربران را قطع کرد.

تورنتینگ بهخوبی مشکلات سرعت و در دسترس بودن فایلها را برطرف کرده است. شما با تورنت کردن، فایل را نه از یک منبع واحد، بلکه از چندین هاست دریافت میکنید. بعلاوه هر کاربری که فایل را دریافت میکند، پس از دانلود به یک منبع دریافت (سیدر) تبدیل میشود و دریافت فایل را برای کاربران بعدی آسانتر میکند. به بیان ساده هرچه کاربران بیشتری از پروتکل بیتتورنت استفاده کنند، این پلتفرم قویتر میشود. این حقیقت یکی از دلایل افزایش محبوبیت و تعداد کاربران تورنت در سالهای اخیر است.

در هنگام تورنت کردن، همیشه به یاد داشته باشید که شما عضوی از یک جامعه هستید. تا آنجا که میتوانید وظیفهی سید کردن را انجام دهید، نسبت خود را حفظ کنید و اطرافیان خود را نیز به استفاده از این شبکه تشویق کنید.

آیا تورنت کردن قانونی است؟ آیا امن است؟

هر فناوری جدید، موانع خاص خود را دارد و بیتتورنت نیز از این قاعده مستثنا نیست. از همان ابتدا که این فناوری رشد کرد، کاربران زیادی برای اشتراک محتوای غیر قانونی اعم از آثار مشمول کپیرایت مانند فیلمها و سریالها از آن استفاده کردند. این رفتارها باعث شد افکار عمومی، تورنت کردن را به چشم یک رفتار غیر قانونی ببینند که تا حدودی ناعادلانه است. بیتتورنت کاربردهای قانونی زیادی دارد. بهعنوان مثال میتوان اشتراکگذاری فایلها بدون نیاز به سرور و همچنین اشتراک آسان اطلاعات میان همکلاسیها و کارمندان را مثال زد. در نهایت به این نتیجه میرسیم که تورنت کردن در ذات خود عملی قانونی است؛ اما مانند هر ابزار دیگر میتوان استفادههای غیر قانونی نیز از آن انجام داد.

نکتهای که باعث زنده ماندن تورنت شده این است که وبسایتهای تورنت از هیچ فایلی میزبانی نمیکنند. شما با تورنت کردن از کاربران دیگر فایل میگیرید و هیچ چیز در داخل ترکرها یا ایندکسرها ذخیره نمیشود. در نتیجه کل این جامعه از لحاظ قانون و درستی عملکرد در محدودهای خاکستری باقی خواهد ماند.

کاربران تورنت باید در نظر داشته باشند که فضای تورنت مثل استفادهی عادی از اینترنت، خطراتی مانند دریافت ویروس یا بدافزار دارد. بسته به ایندکسری که استفاده میکنید، احتمال آلوده شدن به این موارد، کمتر یا بیشتر خواهد بود. خطر دیگر این است که فایلها عمدا یا سهوا اسامی اشتباه خواهند داشت. تمام این موارد بدان معنا است که دریافت فایل از تورنت نیازمند احتیاط خاص خود است.

حفظ امنیت در زمان تورنت کردن

تورنت کردن و وبسایتهای خدمات تورنت بهطور کلی امن هستند؛ اما خطرات احتمالی همیشه در اینترنت وجود دارند. ویروس، بدافزار، سرقت اطلاعات و دیگر مشکلات در صورت رعایت نکردن نکات ایمنی توسط کاربران، آنها را تهدید میکنند. برای افزایش امنیت در زمان استفاده از تورنت، پیشنهاد میشود که موارد زیر را در نظر داشته باشید.

- همیشه از ابزار تغییر آیپی استفاده کنید. این ابزار برای حفظ امنیت و حریم خصوصی در اینترنت پیشنهاد میشود. اما نیاز به آن در زمان تورنت کردن بیش از هر زمانی است. وصل شدن به کاربران دیگر به معنای نشان دادن آدرس آیپی به تمام دنیا است و قطعا در دوران کنونی کار عاقلانهای نیست. فراموش نکنید که هیچگاه بدون استفاده از ابزار تغییر آیپی، کلاینت تورنت خود را باز نکنید.

- از نرمافزار آنتیویروس استفاده کنید. آنتیویروس مانند خط مقدم کامپیوتر شما در برابر خطرات اینترنتی عمل میکند. همیشه در زمان جستجو، دانلود و اجرای فایلهای تورنت، آنتیویروس خود را در حالت فعال نگه دارید.

- محتوای غیر قانونی دانلود نکنید. دانلود محتوای مشمول قانون کپیرایت مانند موسیقی و فیلم، شما را در موقعیت خطر قرار میدهد. البته در کشورهای مختلف با قوانین کپیرایت مختلف، خطر این مورد متغیر است.

- ترکرهای عمومی را به دقت انتخاب کنید. اینکه تورنت خود را از چه منبعی دریافت کنید بسیار مهم است. منابع معتبر و مشهور از نسخههای زیرزمینی امنتر هستند. البته هیچگاه نمیتوان هیچ منبعی را بهطور کامل تأیید کرد.

- از ترکرهای خصوصی استفاده کنید. نیاز به ثبت نام و تأیید هویت، ترکرهای خصوصی را از خطرات و افراد نفوذگر دور نگه میدارد. اگر بتوانید در این ترکرها عضو شوید، امنیت شما بیشتر تأمین خواهد شد.